Kennwörter sicher verwalten mit Keepass und Yubikey (MFA)

Dass ein Kennwort ein generell unsichere Sache ist, haben inzwischen sogar Unternehmen wie Microsoft verstanden. Das grundsätzliche Problem von Kennwörtern ist, dass sie meist unsicher sind, oder nicht leicht zu merken. Das ist vor allem deshalb problematisch, da heute jede Website gerne eine Benutzerkonto anlegen möchte. Die Wiederverwendung von Kennwörtern verbietet sich eigentlich von selbst, da man niemals sicher sein kann, wie gut ein Anbieter seine Nutzerdaten schützt. Und ist ein Kennwort erst einmal öffentlch geworden, was man unter https://haveibeenpwned.com/ prüfen kann, ist jedes Benutzerkonto, auf dem das Kennwort verwendet wurde, unsicher.

Der sicherste Weg, um dem entgegen zu wirken ist ein Passwort-Manager, der Kennwörter verschüsselt abspeichert, wie z.B. Keepass. Der Vorteil von Passwort-Managern ist, dass man sich nur das Kennwort zum Passwort-Tresor merken muss, man aber für jedes Konto ein individuelles Kennwort speichern kann. Keepass unterstützt den Benutzer durch Plugins sogar, indem es, nachdem der Tresor entsperrt ist, die Kennwörter automatisch in Formulare eingtragen kann, und ist dazu kostenlos und Open Source. Da die Tresore selber stark verschlüsselt sind, kann man sie sogar über jeden beliebigen Dateisynchronisationsdienst wie Google Drive, Dropbox oder Onedrive über mehrere Geräte synchronisieren. Der Anbieter oder ein Hacker, der in den Besitz der Datenbank kommt, kann Sie nicht knacken - solange der Tresor mit einem sicheren Kennwort verschüsselt ist.

Was ist ein sicheres Kennwort überhauipt? Sichere Kennwörter sind vor allem eins - lang und nicht mit einer Wörterbuchattacke zu knacken. Wörterbuchattacken verwenden Listen von bekannten Wörtern und deren Permutationen (Austausch von Groß-Kleinschreibung, Buchstaben-Ersetzungen durch Zahlen und Sonderzeichen). Ein wirklich sicheres Kennwort besteht am Besten aus Buchstaben, Zahlen und Sonderzeichen in zufälliger Kombination. Wenn Sie keine Sonderzeichen verwenden möchten, können Sie Ihre Kennwörter einfach länger machen, um die gleiche Sicherheit zu erreichen - die Sonderzeichen haben nur den Zweck, die Anzahl der Zeichen pro Stelle zu erhöhen. Die Stärke eines zufälligen Kennworts ergibt sich einfach aus der Menge der Zeichen plus der Anzahl an Zeichen, die pro Stelle verwendet werden können. Und Keepass kann Ihnen einfach zufällige Kennwörter beliebiger Länge erzeugen - Sie müssen sich also nie wieder Gedanken über ein sicheres Kennwort machen.

Das Hauptproblem besteht im Schutz des Tresors - wenn er geknackt wird, sind alles Ihre Kennwörter mit einem Schlag unsicher. Aber natürlich möchte sich niemand für den Tresor ein 20 Zeichen langes, aus zufälligen Zeichen generiertes Kennwort merken. Zum Glück gibt es auch hierfür eine Lösung mit Keepass. Zum einen können Sie Ihre Datenbank durch Ihr Windows-Benutzerkonto schützen. Keepass verwendet dann in Windows integrierte Mechanismen (DPAPI), um das Kennwort der Datenbank abzusichern. Diesen Mechanismus können Sie mit einem Kennwort kombinieren, um mehrer Faktoren gemeinsam zur Authentifizierung zu benutzen. Man spricht dann von Zwei- oder Multifaktor-Authentifzierung (MFA). Leider hilft das nicht weiter, wenn Sie Ihre Datenbank auch auf Ihren Mobilgeräten mit Android oder iOS verwenden möchten. Alternativ können Sie ein Schlüsselfile (eine Datei, die einen zusätzlichen Schlüssel enthält) verwenden. Wenn Sie diese Datei aber über einen Datei-Synchronisationsdienst mitsynchronisieren, ist das, als würden Sie Ihren Schlüssel unter die Haustürmatte legen. Sie können das Schlüsselfile natürlich auf einem USB-Datenträger ablegen, aber den bekommen Sie nur mit Schmerzen an Ihr Mobilgerät.

Als Alternativ bietet sich ein Sicherheits-Stick an wie der Yubikey an. Der Yubikey beinhaltet einen zusätzlichen Schlüssel, der nur auf Anfrage freigegeben wird. Im Unterschied zum USB-Stick kann der Yubikey aber auch per NFC (Near Field Communication) abgefragt werden, was viele Smartphones heutzutage standardmäßig können, da es auch von mobilen Bezahldiensten verwendet wird. Im folgenden Artikel möchte ich zeigen, wie man Keepass mit einem Yubikey und einem Kennwort absichert und sowohl unter Windows / Linux als auch unter Android verwenden kann. Unter MacOS funktionert das auch, allerdings fehlt mir hierzu die passende Hardware zum testen.

Zuerst benötigen Sie einen Yubikey 5 NFC. Aktuell unterstützt nur dieser NFC für die Authentifizierung am Smart-Phone. Er kostet ca. 45.- Euro und ist bei allen gängigen Händlern im Internet zu bekommen. Zum einrichten des YubiKeys benötigen Sie außerdem das Yubikey Personalization Tool, dass Sie direkt bei Yubiko herunterladen können.

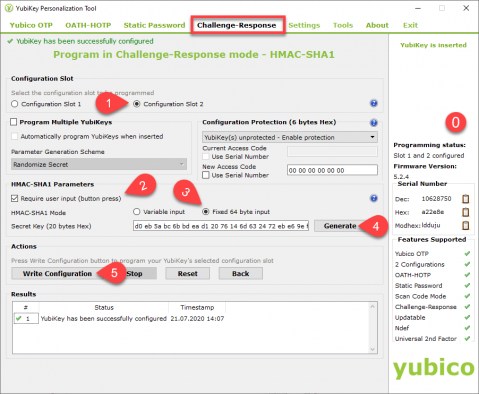

Installieren Sie das Tool, und wählen Sie im Menü "Challenge-Response" aus. Für die Authentifizierung stehen zwei Methoden zur Verfügung - ein OTP (One Time Password), wie es z.B. die Google- oder Micrsoft-Authenticator-Apps generieren - oder die "HMAC-SHA1" Challenge Handshake Response Methode.

(0) Auf der rechten Seite sehen Sie, ob das Personalization-Tool Ihren Key erkann hat.

(1) Zuerst legen Sie den Konfiguration-Slot fest. Der Stick kann zwei Konfigurationen speichern, wobei die Konfiguration 1 bereits mit den Werkseinstellungen vorbelegt ist. Wählen Sie daher Slot 2.

(2) Anschließend wählen Sie "Require User Input" aus. Dadurch muß der Benutzer den Schlüssel erst durch berühren freigeben. Vergessen Sie den Stick im Rechner, kann niemand den Schlüssel remote auslösen.

(3,4) Generieren Sie den Schlüssel, über den der Key die "Challenge" verschlüsselt. Der Programmierer des Plugins für Keypass empfiehlt "Fixed 64 Byte Input", da es mit der variablen Schlüsselänge Probleme gibt. Kopieren Sie den generierten Schlüssel, da Sie ihn für das Erstellen der Master-Datenbank brauchen. Alternativ können Sie ihn auch aus dem Backup-File kopieren, das Sie in (5) erzeugen.

(5) Abschließend schreiben Sie die Konfiguration auf den Key. Speichern Sie die Konfiguration im Dateisystem an einem sicheren Ort. Dadurch können Sie, sollte Ihnen der Schlüssel verloren gehen, einen neuen Schlüssel generieren, oder einen Zweit-Schlüssel erzeugen. Denken Sie aber daran - jeder, der das Backup hat, kann Ihren Yubikey duplizieren!

Wenn Sie Keepass noch nicht installiert haben, können Sie es unter https://keepass.info/ herunterladen. Wenn Sie oft an unterschiedlichen Rechnern arbeiten, empfehle ich die mobile Version, da Sie diese dann direkt aus dem gleichen Ordner starten können, über den Sie auch die Datenbank synchronisieren. Außerdem benötigen Sie das Plugin KeeChallenge. Sie können es unter http://richardbenjaminrush.com/keechallenge/ direkt im Header herunterladen. Entpacken Sie das ZIP-File und kopieren Sie es in den /keepass/Plugins/ Unterordner. Anschließend starten Sie Keepass (neu).

Erstellen Sie jetzt eine neue Datenbank über "File -> New" und geben Sie einen neuen Pfad für die Datenbank an. Wenn Sie die Datenbank geräteübergreifend nutzen wollen, speichern Sie die Datenbank in einem Ordner, der per Cloud synchronisiert wird.

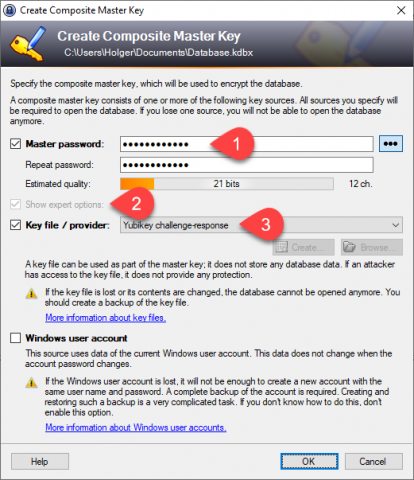

(1) Geben Sie zuerst Ihr Master-Kennwort ein. Das Master-Kennwort muß, wenn es aktiviert wurde, zum Entsperren der Datenbank eingegeben werden. Da wir Multifaktor-Authentifizierung verwenden, sollte das Kennwort zwar einigermaßen sicher sein, muß aber nicht aus völlig zufälligen Kombinationen bestehen. Stellen Sie aber sicher, dass dieses Kennwort von Ihnen noch an keiner anderen Stelle verwendet wurde, da man es sonst evtl. über "https://haveibeenpwned.com/" abfragen könnte.

(2) Aktivieren Sie die Experten-Optionen.

(3) Wählen Sie jetzt als Key File / Provider "Yubikey challenge-response" aus. Taucht das Verfahren hier nicht auf, ist das Plugin nicht richtig installiert worden. Prüfen Sie noch einmal, ob Keepass das Plugin richtig erkannt hat. Das können Sie im Menü "Tools -> Plugins" machen. Eventuell haben Sie ein Unterverzeichnis zu viel erstellt. Keypass fragt Sie jetzt nach dem Kennwort, dass Sie beim Initialisieren des Yubikeys erzeugt haben.

Wenn Sie eine bestehende Datenbank umstellen wollen, öffnen Sie zuerst die Datenbank, und wählen "File -> Change Masterkey". Sie bekommen dann ebenfalls obigen Dialog und können einen neuen Masterkey erstellen.

Ihre Datenbank ist jetzt mit Yubikey geschützt. Wenn Sie die Datenbank mit Keypass öffen wollen, müssen Sie neben dem Masterkey auch "Key File" aktivieren und "Yubikey challenge-response" auswählen. Wenn Sie OK drücken, muß der Yubikey im USB-Port des Rechners stecken und Sie müssen durch eine Berührung des Schlüssel freigeben. Wenn Sie keine manuelle Freigabe mehr wollen, können Sie beim Initialisieren auch auf "require User input" verzichten - ratsam ist das aus oben angegebenen Gründen aber nicht.

Nun müssen Sie Keepass noch auf Ihrem Android-Gerät installieren. Verwenden Sie hierfür das großartige und kostenlose Keepass2Android. Die App kann von Haus aus Challenge-Response Authentifizierung, benötigt aber noch einen Provider zum Zugriff auf NFC, ykdroid. Das ältere Yubichallenge wird von Keepass2Android nicht mehr unterstützt. Beides finden Sie im Google Playstore.

Nun können Sie Keepass2Android starten und eine Datenbank öffnen. Sie können dann einen der vielen Filesharing-Provider auswählen, die Keepass2Android von Haus aus unterstützt.

Wählen Sie Ihre Datenbankdatei aus. Als Master-Password-Typ wählen Sie "Passwort + Challenge-Response". Geben Sie das Master-Kennwort ein und wählen Sie anschließend "OTP-Hilfsdatei laden". Keepass2Android fragt Sie jetzt nach Ihrem Yubikey. Den Yubikey legen Sie in die Nähe Ihres NFC-Readers, der sich auf der Rückseite Ihres Gerätes befindet. Geben Sie dann über einen Druck auf die Schaltfläche das Kennwort frei. Eventuell muß man das ein paar mal versuchen, bevor es klappt. Zuletzt wählen Sie öffnen.

Bei mir hat das Erkennen des NFC-Keys anfangs Probleme gemacht. Hier kann es helfen, sich die NFC-Tools aus dem Play-Store zu installieren. Mit den NFC-Tools kann man NFC-Geräte auch beschreiben, aber in erster LInie kann man NFC-Geräte auslesen und so prüfen, wo sich der NFC-Leser im Telefon überhaupt befindet und ob er den Yubikey aulesen kann.

Sie können Keypass im übrigen mit einem NFC-Cardreader und einem NFC Tag (einer NFC-Chipkarte) verwenden. Das ist nicht ganz so sicher wie ein Yubikey und funktioniert meines Wissens nach nicht mit Keypass2Android, ist aber als Multifkatorauthentifizierung eine günstige Variante auf einem oder mehreren PCs. Die Anleitung zur Einrichtung finden Sie bei heise.

When you subscribe to the blog, we will send you an e-mail when there are new updates on the site so you wouldn't miss them.

Comments 14

Vielen Dank für Ihren Beitrag.

Ich kann Ihre Anleitung zum Öffnen der Keepass -Datenbank mit Keepass2Android leider nicht 100% nachvollziehen.

Sie schreiben:

Geben Sie das Master-Kennwort ein und wählen Sie anschließend "OTP-Hilfsdatei laden". Keepass2Android fragt Sie jetzt nach Ihrem Yubikey.

Wenn ich OTP-Hilfsdatei laden wähle, erhalte ich einen AUswahlbidlschirm um eine OTP-Datei einzulesen (siehe Ihr Screenshot mit der Bildunterschrift "Keepass2Droid unterstützt die wichtigisten Cloud-Anbieter von Haus aus"). Ich werde jedoch nicht nach meinem YubiKey gefragt.

Habe ich etwas vergessen oder überlesen?

Hallo Oliver,

ich habe das gerade noch mal geprüft, und bei mir geht es genau so. Wichtig, diese Einstellung bezieht sich nur auf KeePass2Android, und es ist ein bisschen frickelig. Also: "Password Challenge und Response" auswählen, Kennwort eingeben, "OTP-Hilfsdatei laden" auswählen, und dann geht bei mir ein Fenster auf, dass den Yubikey haben möchte.

Danke für die Info. Ich habe es heute noch einmal probiert und tatsächlich, es hat auf genau der beschriebenen Art und Weise funktioniert. Meiner Wahrnehmung nach habe ich nichts anders gemacht. Allerdings geht der Fingerprint-Reader anschließend nicht mehr. Jedesmal wenn ich die Datei mittels FIngerprint per QuickUnlock öffnen will, stürzt Keypass2Android ab.

Seltsam finde ich auch, dass die Authentifizierung erfolgt, ohne das ich auf den Button am Yubikey klicke, obwohl das Profil entsprechend konfiguriert ist.

Ja, der Weisheit letzter Schluss ist das nicht. Ich vergesse den Yubikey gerne mal im Rechner - sehr ungeschickt. Fingerprint habe ich noch nicht getestet, da ich nicht an jedem Rechner, an dem ich meinen Keypass brauche, auch immer einen Reader zur Verfügung habe. Ansonsten ist Biometrie als zweiter Faktor natürlich sehr bequem.

Die Authentifizierung sollte ohne Berühren des Kontakts eigentlich nicht funktionieren. Das ist eine Funktionalität des Keys, die sicherstellen soll, dass der Schlüssel nicht von jeder x-beliebigen Software ausgelesen werden kann, wenn der Key dauerhaft im Rechner steckt, wenn ich mich nicht ganz täusche.

Guten Tag, könnten sie vielleicht etwas über die Verwendung des yubikeys in kombination mit einer schlüsseldatei berichten?

Sorry, leider habe ich den Kommentar erst jetzt gesehen. Ich reiche eine Beschreibung nach, aber technisch ist das einfach nur eine Datei, die man mit der Datenbank zusammen erstellt und die dann beim Anmelden verfügbar sein muß. Die Datei kann man z.B. auf einen USB-Stick ziehen, sollte sie aber sinnigerweise nicht zusammen mit der Datenbank speichern. :-) Da sich die Nutzung mit Smartphones und Tablets schwierig gestaltet, habe ich mich für den Yubikey entschieden.

Hallo, danke für diese Information.

" Die Anleitung zur Einrichtung finden Sie bei heise."

Welcher Artikel von Heise ist gemeint?

VG

John

Hallo John,

guter Hinweis. Ich glaube, das war in der c´t 25/2019 Thema. Hier ein paar Links:

Schlüssel zum Glück: https://www.heise.de/select/ct/2019/18/1566918405928115

Online-Schlüssel: https://www.heise.de/select/ct/2019/25/1575393125316573

Zweifach abgesichert: https://www.heise.de/select/ct/2019/25/1575384898995485

Hallo, *wow

das ist ja ein Samstags-Service, danke.

Punkt 1:

Mich interessiert,

"Sie können Keypass im übrigen mit einem NFC-Cardreader und einem NFC Tag (einer NFC-Chipkarte) verwenden. Das ist nicht ganz so sicher wie ein Yubikey und funktioniert meines Wissens nach nicht mit Keypass2Android, ist aber als Multifkatorauthentifizierung eine günstige Variante auf einem oder mehreren PCs."

Dazu habe ich bei Heise leider nicht finden können, gibt dazu irgendwo eine Anleitung?

Punkt 2:

Funktioniert deine Anleitung auch mit

Keepass2Androide Offline?

https://play.google.com/store/apps/details?id=keepass2android.keepass2android_nonet&hl=de&gl=US

VG

John

Man tut, was man kann.

OK, das ist der Artikel, den ich ursprünglich meinte:

https://www.heise.de/ratgeber/KeePass-2-Datenbanken-unter-Windows-mit-NFC-entsperren-4332660.html

Ich habe Keepass2Android Offline nicht getestet, ab das es vom gleichen Autor ist, scheint es nur eine zusätzliche Offline-Funktion zu haben - lässt der Name zumindest vermuten.

Die vielen Keepass_xxxxx Versionen /Namen verwirren mich und andere.

Es wird einiges vermischt.

"OK, das ist der Artikel, den ich ursprünglich meinte:......................................................."

https://keepass.info/news/n180109_2.38.html

Dies keepass ist im Heise Artikel gemeint, ich kann den Artikel leider nicht lesen.

Ja, sorry, ist leider ein Heise+-Artikel.

Hallo, die folgende Info gibt es von Yubikey:

https://developers.yubico.com/yubikey-personalization-gui/

This project is no longer under active development. Use YubiKey Manager (GUI, CLI) to configure a YubiKey device.

Gibt es eine Lösung mit aktiv weiter entwickelter Software?

VG

Matthias

Hallo, gibt es eine aktuellere Lösung, d. h. eine Lösung mit Software die aktiv Entwickelt wird?

https://developers.yubico.com/yubikey-personalization-gui/

yubikey-personalization-gui

This project is no longer under active development. Use YubiKey Manager (GUI, CLI) to configure a YubiKey device.

Introduction

MfG

Gast