Multifaktor-Authentifzierung (MFA) in Office 365 aktivieren und einsetzen

Mit Office 365 steht Ihnen seit einiger Zeit die Möglichkeit zur Verfügung, eine Multifaktor-Authentifzierung zu aktivieren, um die Sicherheit beim Login zu erhöhen. Was MFA ist, warum man es aktivieren sollte und wie das geht, zeigt Ihnen dieser Artikel.

Was ist MFA?

MFA steht für Multifaktor-Authentifizierung und bezeichnet ein Verfahren, bei dem ein Benutzer sich über mehrere Kritieren identifizieren muß. Klassischerweise identifiziert man sich über eine Kennwort, aber die reine Kenntwortauthentifizierung ist aus verschiedenen Gründen nicht wirklich sicher, denn so ein Kennwort kann z.B. abhanden kommen (jemand hat den Sticker unter der Tastatur gefunden) oder gehackt werden. Das ist vor allem schon deshalb sehr unangenehm, weil Kennwörter aufgrund der Komplexität oft schwer zu merken sind und von vielen Benutzern einfach nur mit einem Zähler versehen werden. Mit Wörterbuchattacken ist es außerdem oft sehr einfach, ein Kennwort innerhalb kurzer Zeit zu hacken.

Die Idee hinter der Multifaktorauthentifizierung ist nicht neu. Schon Windows 2000 hat die Authentifizierung über Smartcards erlaubt. Mit MFA werden neben dem Geheimnis, das der Benutzer und der Anmeldeserver kennen (das Passwort), weitere Authentifzierungen gefordert. Bei der Smartcard ist das neben der PIN eben die Smartcard, die in den Leser geschoben werden muß. Bei RSA-Tokens ist das ein alle 30 Sekunden neu generierter Zahlencode. Der Vorteil liegt darin, dass die Kenntnis des Kennworts nicht ausreicht, um an die Benutzerdaten zu gelangen. Es wird mind. ein zweiter Faktor benötigt - in den meisten Fällen ein Stück "Hardware" - um die Authentifzierung abzuschließen. So ein Stück Hardware kann dabei prinzipiell alles sein, auch ein spezifisches Geräte. Das macht sich Microsoft z.B. mit Windows Passport zunutze, indem die Authentifizerung mit einer einfachen PIN durchgeführt wird, aber immer an ein spezifisches Geräte gebunden ist.

Meistens ist so ein Stück Hardware aber teuer. Ein RSA-Token kostet pro Token viel Geld, für Smartcards benötigt man neben der Smartcard auch noch ein Lesegerät. Heutzutage trägt aber fast jeder ein Token freiwillig überall mit sich herum - das Smartphone. Daher ist MFA heutzutage recht erschwinglich geworden. Einmalcodes, wie Sie von RSA-Tokens generiert werden, können nämlich z.B. auch durch die Microsoft Authenticator App generiert werden, die auf allen mobilen Plattformen (Windows Phone, Android, IOS) zur Verfügung steht. Alternativ können Tokens auch per SMS oder Anruf übertragen werden.

MFA in Office 365 aktivieren

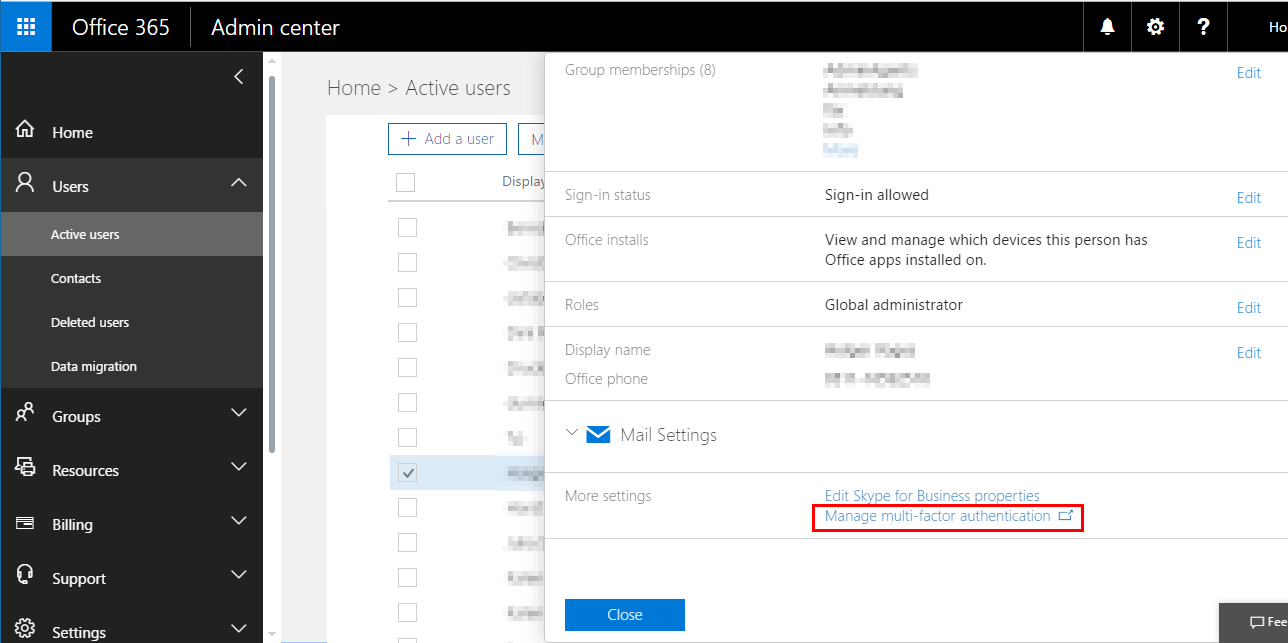

Office 365 unterstützt über die Azure AD Integration seit einiger Zeit auch die MFA per Smartphone. Die Einrichtung hierfür ist recht simpel. Gehen Sie ins Office 365 Admin-Center, wählen Sie unter Users > Active Users einen Benutzer aus, und wählen Sie im Benutzermenü "Manage Multi-factor Authentication".

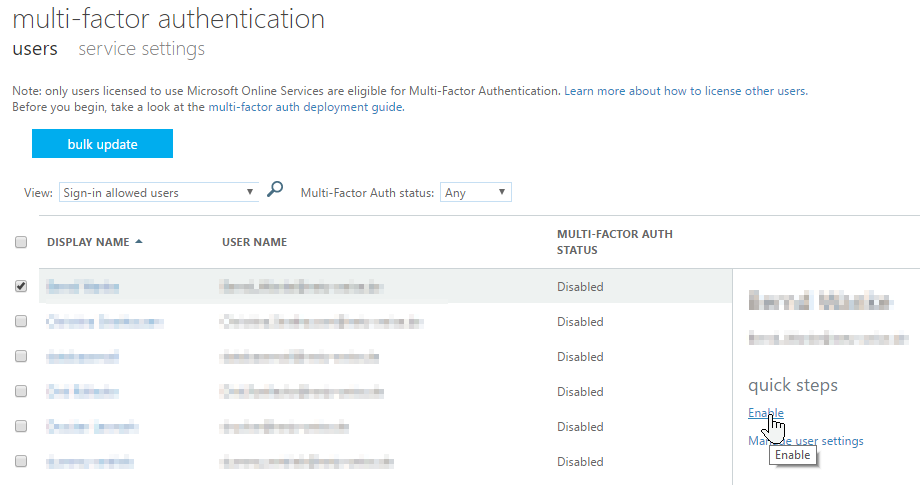

Anschliessend wählen Sie alle Benutzer aus, für die die MFA eingerichtet werden soll und wählen im rechten Menü "Quick Steps" den Eintrag "Enable".

Sie können erzwingen, dass mehrere Faktoren verwendet werden, indem Sie die Benutzer erneut auswählen und enforce aktivieren.

Das erzwingen führt dazu, dass alle Anwendungen bei der Anmeldung einen zweiten Faktor abfragen. Dummerweise unterstützen aber nur Web-Anwendungen die Authentifizierung per Smartphone. Daher benötigen Sie z.B. für Outlook oder Skype for Business noch ein App-Passwort. Das App-Passwort ist ein Kennwort, dass einmalig bei der nächsten Anmeldung in der Anwendung abgefragt wird. Der Benutzer benötigt es also nicht bei jedem Starten von Outlook, sondern nur beim ersten mal. Die Anwendung ist damit authentifziert.

So sieht es der Benutzer

Der Benutzer muß, wenn die MFA erzwungen wird, bei der nächsten Anmeldung die MFA einrichten. Er wird beim Login über die Website direkt in das Einrichtungsmenü weitergeleitet.

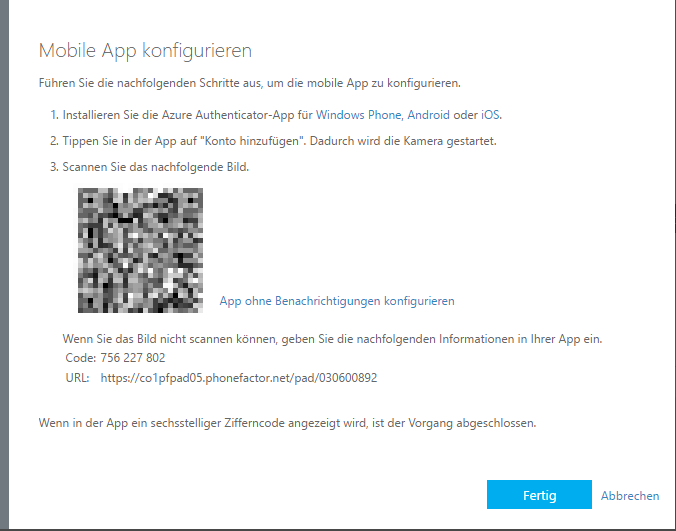

Hier kann er sich entscheiden, ob er die Authentifzierung per Anruf, per SMS oder per Authenticator-App ausführen möchte. Ich empfehle die Authenticator-App, die am einfachsen zu bedienen ist. Die App kann auch mehrere unabhängige Konten verwalten. Beim einrichten der App wird auf der Website einmal ein Barcode zum Einrichten der App angezeigt.

Wählen Sie in der App dazu "Konto hinzufügen" aus und fotografieren Sie den Barcode ab.

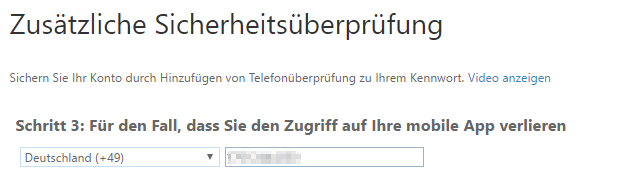

Nachdem "Die mobile App wurde für Benachrichtigungen und Prüfcodes konfiguriert" angezeigt wird, wählen Sie "Nehmen Sie Kontakt mit mir auf" aus. Das ist eine etwas seltsame Bezeichnung dafür, dass im nächsten Schritt der erste Prüfcode eingegeben werden muß... Der Prüfcode ist jeweils 30 Sekunden gültig und wird danach durch einen neuen ersetzt. Im letzten Schritt hinterlegen Sie eine Telefonnummer, um den Zugriff auf Ihr Konto wiederherzustellen, falls der Zugriff per App aus welchen Gründen auch immer nicht funktionieren sollte.

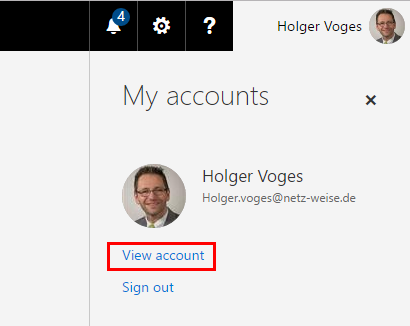

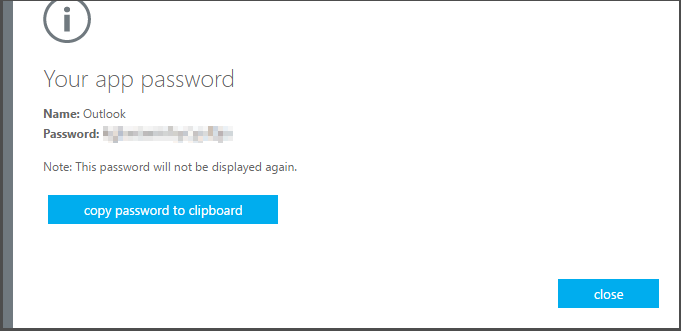

Im folgenden Schritt wird ein App-Kennwort für den Benutzer generiert. Achtung, das App-Kennwort ist ebenfalls ein Einmal-Kennwort, es kann nach Schließen des Fensters nicht mehr angezeigt werden! Man kann App-Kennwörter als Benutzer aber selber generieren und verwalten. Das passiert in den Benutzereinstellungen. Öffnen Sie hierzu das Office 365-Portal unter https://portal.office365.com und greifen Sie oben rechts über Ihr Benutzericon auf "View Account" zu.

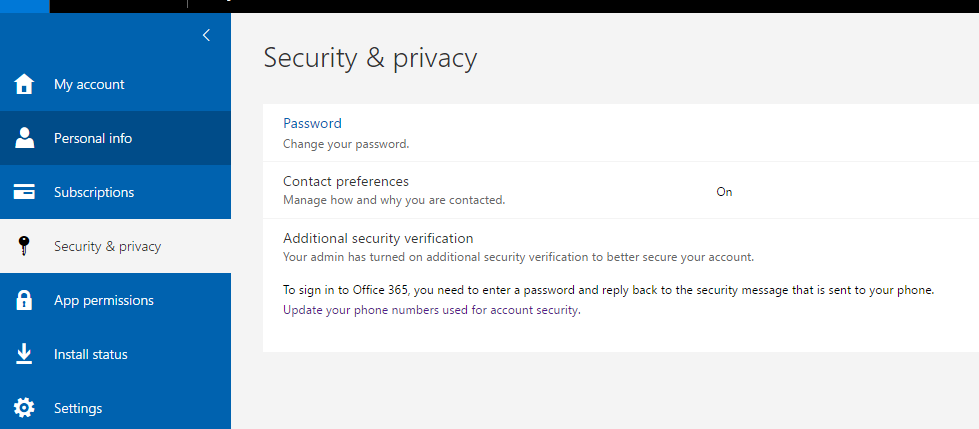

In den Account-Einstellungen wählen Sie "Security and Privacy" und hier im Untermenü "Additional Security verification" den Link "Update your phone numbers used for accounts security".

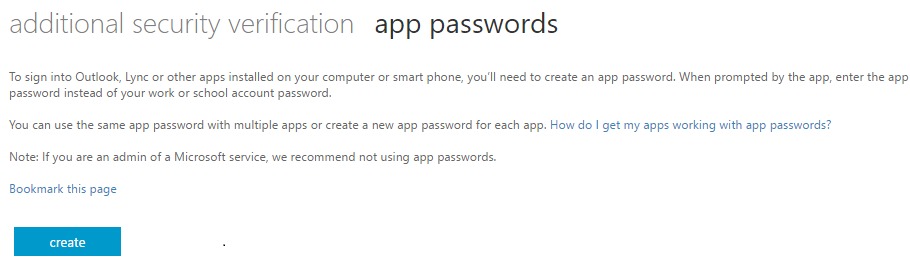

Sie befinden Sich nun im Menü "Additional Security verification". Oben, leicht zu übersehen, gibt es aber noch eine zweite Registerkarte "App passwords".

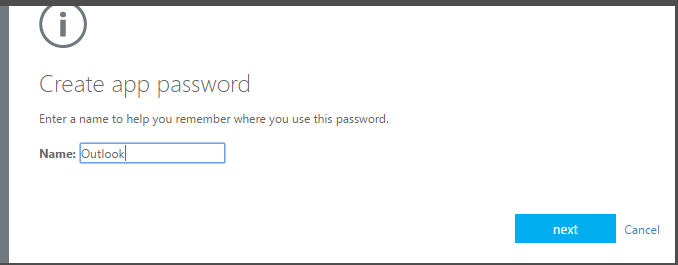

Hier können Sie neue Kennwörter anlegen. Wählen Sie dafür Create aus und geben Sie im folgenden Fenster einen Namen für das App-Kennwort ein. Sie können z.B. den Anwendungsnamen hinterlegen.

Im folgenden Fenster bekommen Sie das App-Kennwort angezeigt. Denken Sie daran, Sie kommen hinterher nicht mehr an das Kennwort heran. Im Zweifel müssen Sie ein neues generieren!

Das App-Kennwort wird bei der nächsten Anmeldung von Outlook abgefragt. Sie bekommen zuerst eine erneute Abfrage des Kennworts, danach muß das App-Kennwort eingegeben werden.

Links

Funktionsweise von Azure Multi-Factor Authentication - Feature-Vergleich kostenlos vs. Azure AD Premium

Set Up mutli-factor authentication for Office 365 users

What are App Password in Azure MFA?

Create an app password for Office 365

When you subscribe to the blog, we will send you an e-mail when there are new updates on the site so you wouldn't miss them.

Comments